Effectivement, tu as été infecté le 01.01.2017 vers 20.30 H.

Il reste quelques traces mais non actives et surtout une stratégie locale installée par le malware qu'il faut désactivée. Je ne vais pas la détaillée car je t'avoue que ça semble un peu compliqué à expliquer mais ce que je vois, c'est que sa valeur par défaut a été modifiée par le malware.

Citation :

Certaines me paraissent bizarres, t'en penses quoi ?

- C:\Program Files\WindowsApps\Microsoft.WindowsCalculator_10.1612.3341.0_x64__8wekyb3d8bbwe\Calculator.exe dans les processus, avec un nom de dossier à rallonge (c'est bien cette appli qui se lance quand je tape "calc" dans la barre des tâches)

- S3 efavdrv; \??\C:\WINDOWS\system32\drivers\efavdrv.sys [X] dans les pilotes (apparemment c'est un driver nod 32. J'ai plus le fichier, je réinstallerai proprement nod 32... )

- S3 MFE_RR; \??\C:\Users\Julien\AppData\Local\Temp\mfe_rr.sys [X] dans les pilotes (antirogue mcafe ? bizarre car je ne l'ai pas lancé après avoir démarré le pc (seulement opera puis FRST))

|

C'est légitime comme tu le démontres. Pour McAfee, c'est sûrement un résidu d'une utilisation passée du programme.

Citation :

2017-01-01 20:33 - 2017-01-03 00:19 - 00000000 ____D C:\Users\Julien\AppData\Roaming\_Profiles

=> on dirait une recopie du répertoire de profil de firefox

=> je l'ai préfixé avec un "_", firefox fonctionne toujours aussi bien....

|

Hum... par sûr que ce soit légitime, ça n'appartient pas à Mozilla. Ce dossier a été crée à la même date et heure de l'installation du malware. Il faudrait voir ce qu'il y a dedans, c'est ce que je vais faire avec l'utilisation plus loin de FRST.

Citation :

2017-01-01 20:33 - 2017-01-01 20:33 - 00187904 _____ C:\WINDOWS\rsrcs.dll

=> vu comme une ressource pour 9 application malicieuse par virustotal

=> mis en quarantaine, à supprimer

|

Exact.

Citation :

2017-01-01 20:33 - 2017-01-01 20:33 - 00000000 ____H C:\WINDOWS\system32\BITD59D.tmp

=> fichier vide, peut être créé par un exe infecté d'après virustotal

=> mis en quarantaine, à supprimer

|

Un fichier .tmp que l'on peut supprimer oui.

Citation :

2017-01-01 20:32 - 2017-01-01 20:32 - 00000000 _____ C:\TOSTACK

=> fichier vide, peut être créé par un exe infecté d'après virustotal

=> mis en quarantaine, à supprimer

|

Oui, un répertoire vide installé par le malware.

Citation :

2017-01-01 20:31 - 2017-01-01 20:34 - 00000000 ____D C:\WINDOWS\system32\SSL

Je ne sais pas quoi en faire ? Il contient les fichiers suivants, tous créés à l'heure de l'infection :

- c8745c3c1d8ff571.cer

- cert.db

- x.db

- xv.db

|

C'est infectieux, à supprimer.

Citation :

2017-01-01 20:31 - 2017-01-01 20:31 - 00000000 ____D C:\Users\Default\AppData\Local\AdvinstAnalytics

=> contient seulement "tracking.ini"

=> répertoire supprimé

|

A supprimer oui.

Citation :

2017-01-01 20:31 - 2017-01-01 20:31 - 00000000 ____D C:\Users\Default User\AppData\Local\AdvinstAnalytics

=>répertoire introuvable, et la recherche de "AdvinstAnalytics" dans le répertoire utilisateur ne donne rien

|

Infectieux oui mais s'il n'est pas dans son répertoire, c'est que FRST se trompe.

Citation :

PS2 : si tu me proposes des modifications à faire, peux-tu m'expliquer ce qu'elles font ?

|

Le script de correction de FRST qui va suivre permet de supprimer des éléments du registre ou des fichiers/répertoires. FRST restaure aussi les valeurs par défaut de certaines clés de registre comme par exemple celle qui nous intéresse dans cette désinfection soit :

HKLM\...\Policies\Explorer: [EnableShellExecuteHooks] 1

FRST va changer la valeur et la mettre à 0.

Citation :

Et j'ai le rapport de désinfection de ZHP : 52 redirection vers l'IP 34.195.153.94... (j'ose pas aller voir)

|

Poste le rapport.

Conseil : tu devrais désactiver Windows Defender vu que tu utilises ESET.

Conseil : tu devrais désactiver Windows Defender vu que tu utilises ESET.

==> FRST Correction :

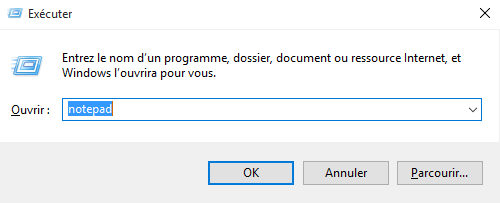

- Appuyer sur les touches du clavier Windows et r.

- Dans la fenêtre, écrire: notepad (voir image ci-dessous).

- Cliquer sur OK.

- Copier maintenant toutes les lignes en gras ci-dessous:

Note: pour copier toutes les lignes, griser de haut en bas toutes les lignes en restant appuyer sur le

clic gauche de la souris. Puis faire un clic droit de la souris et choisir Copier.

CloseProcesses:

CreateRestorePoint:

EmptyTemp:

HKLM\...\Policies\Explorer: [EnableShellExecuteHooks] 1

Folder: C:\Users\Julien\AppData\Roaming\_Profiles

2017-01-01 20:33 - 2017-01-01 20:33 - 00187904 _____ C:\WINDOWS\rsrcs.dll

2017-01-01 20:33 - 2017-01-01 20:33 - 00000000 ____H C:\WINDOWS\system32\BITD59D.tmp

2017-01-01 20:32 - 2017-01-01 20:32 - 00000000 _____ C:\TOSTACK

2017-01-01 20:31 - 2017-01-01 20:34 - 00000000 ____D C:\WINDOWS\system32\SSL

2017-01-01 20:31 - 2017-01-01 20:31 - 00000000 ____D C:\Users\Default\AppData\Local\AdvinstAnalytics

2017-01-01 20:31 - 2017-01-01 20:31 - 00000000 ____D C:\Users\Default User\AppData\Local\AdvinstAnalytics

- Retourner dans le bloc-notes ouvert et au milieu de la page, faire un clic de la souris et choisir Coller (toutes les lignes vont s'inscrire).

- Dans l'entête du bloc-notes, cliquer sur Fichier, puis Enregistrer sous ... et selectionner Bureau.

Dans la case Nom du fichier, écrire fixlist et cliquer sur Enregistrer.

- Puis, à partir du Bureau, faire un clic droit de la souris sur l'icône de FRST ou FRST64 et choisir "Exécuter en tant qu'administrateur".

Note : Patienter le temps de la suppression. Le PC va redémarrer.

- Une fois le PC redémarré, un rapport Fixlog.txt a été créé sur le Bureau.

- Héberger ce rapport sur www.Cjoint.com, puis copier/coller le lien fourni dans ta prochaine réponse sur le forum.

Message édité par monk521 le 05-01-2017 à 13:04:10