Bonjour

Actuellement je m'intéresse aux firewalls en général les règles, comment ça marche etc... et j'ai voulu tenté une expérience avec Iptables qui d'après ce que j'ai pu lire est pas mal pour une première approche j'ai compris (je pense) les systèmes de règles etc... mais lorsque j'ai voulu faire mes propres test autant le dire.... un jolie fail total

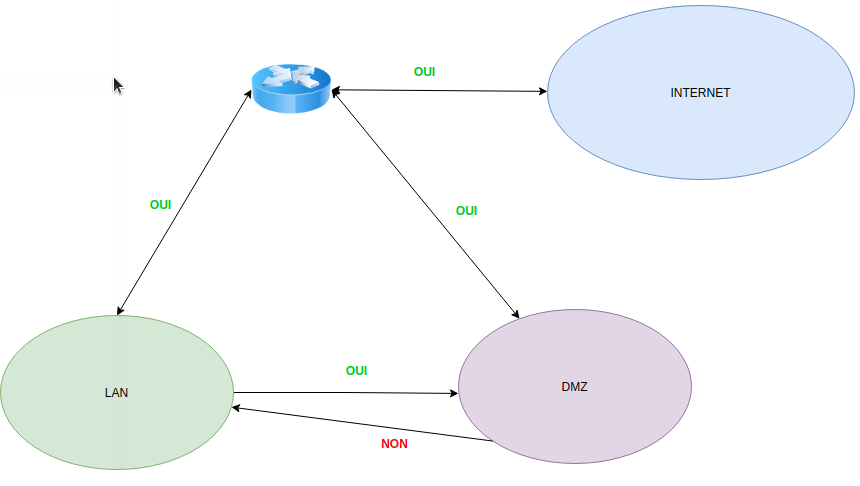

Place au schéma

Explications :

Donc ce que j'aimerai faire comme règle (basique pour le moment) c'est assez simple je pense... mon LAN peut avoir accès au WAN le WAN vers mon LAN.

mon LAN peut avoir accès a la DMZ, mais la DMZ pas vers mon LAN et bien sûr mon WAN peut avoir accès sur la DMZ et la DMZ vers le WAN.

Disons que j’héberge un service ou site web ou autre truc sur la DMZ que je souhaite isoler de mon LAN d'ou la raison que ma DMZ peut pas avoir un accès sur le LAN, mais le LAN lui peut avoir accès sur la DMZ.

Pour le moment je me concentre sur la première étape puisque j'ai commencé par là et j'me suis péter les dents  c'est à dire faire en sorte déjà que mon LAN puissent avoir accès sur le WAN et par conséquent ouvrir une page internet et faire une recherche quelconque genre facebook ou autre.

c'est à dire faire en sorte déjà que mon LAN puissent avoir accès sur le WAN et par conséquent ouvrir une page internet et faire une recherche quelconque genre facebook ou autre.

D'après ce que j'ai pu voir sur énormément de vidéo tous absolument tous commencent par DROP la chaine INPUT, OUTPUT, FORWARD par conséquent je bloque tout traffic mais absolument tout même le ping, chose que j'ai suivi j'ai DROP pour les trois chaine, ensuite voici la commande que j'ai tapé.

Code :

- # Ne pas casser les connexions établies

- iptables -A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT

- iptables -A OUTPUT -m state --state RELATED,ESTABLISHED -j ACCEPT

|

Code :

- # Interdire toute connexion entrante

- iptables -t filter -P INPUT DROP

- iptables -t filter -P FORWARD DROP

|

Code :

- # Interdire toute connexion sortante

- iptables -t filter -P OUTPUT DROP

|

Code :

- # Autoriser les requetes DNS, FTP, HTTP, NTP etc. SORTANTES

- iptables -t filter -A OUTPUT -p tcp --dport 20 -j ACCEPT

- iptables -t filter -A OUTPUT -p tcp --dport 21 -j ACCEPT

- iptables -t filter -A OUTPUT -p tcp --dport 80 -j ACCEPT

- iptables -t filter -A OUTPUT -p udp --dport 53 -j ACCEPT

- iptables -t filter -A OUTPUT -p tcp --dport 53 -j ACCEPT

- iptables -t filter -A OUTPUT -p udp --dport 123 -j ACCEPT

|

Code :

- # Autoriser loopback

- iptables -t filter -A INPUT -i lo -j ACCEPT

- iptables -t filter -A OUTPUT -o lo -j ACCEPT

- # Autoriser ping

- iptables -t filter -A INPUT -p icmp -j ACCEPT

- iptables -t filter -A OUTPUT -p icmp -j ACCEPT

|

Code :

- # Gestion des connexions ENTRANTES autorisées

- #

- # iptables -t filter -A INPUT -p --dport -j ACCEPT

- # Autoriser HTTP, HTTPS

- iptables -t filter -A INPUT -p tcp --dport 80 -j ACCEPT

- iptables -t filter -A INPUT -p tcp --dport 443 -j ACCEPT

|

Normalement avec ce type de règle un client de mon LAN devrait pouvoir aller sur internet mais niette.... une idée svp?

Merci

Message édité par kaillros le 20-03-2021 à 16:40:39