Je me rends compte que je n'ai jamais répondu à plusieurs topics que j'avais lancé, dont celui-ci. Je corrige donc ça

Je n'ai pas pu finir de mener ce projet à bien, pour diverses raisons et je ne suis plus depuis longtemps dans l'entreprise prestataire. Mais je reprends quand même parce que côté perso j'ai aussi eu le cas, que j'ai résolu.

Concernant la partie légale, il s'agissait bien d'un seul client et d'une unique entreprise/holding. Sans trop rentrer dans les détails, c'était une boite ayant une activité industrielle d'un côté, et qui lançait une activité orienté tourisme de l'autre, et donc avec de l’accueil de clientèle. Et il n'avait qu'un seul réseau pour tout ça sur l'ensemble de leurs bâtiments (dont aussi une partie qui n'était exploitée dans aucune des deux activités). Donc niveau sécurité c'est pas fameux. Le but était donc de segmenter tout ça.

Il manquait quand même une partie contextuelle que je n'avais pas au moment où j'avais posé la question (faute de connaitre suffisamment les lieux, faute d'avoir aussi de la documentation) : en fait la partie exploitée par aucune des deux activités allait devoir en plus être branchée sur l'OverTheBox, vu comment était câblée les bâtiments - et c'est pas le genre de bâtiments qui permettait de refaire un câblage en deux temps trois mouvements

Mais je ne sais pas si ça serait quand même rentré dans les CGU en effet

Entre temps en homelab j'avais justement eu le cas similaires, avec un un firewall derrière un routeur/modem FAI : donc en se plaçant côté FW, un WAN occupé par d'autres machines à bloquer, et d'autres LAN à segmenter.

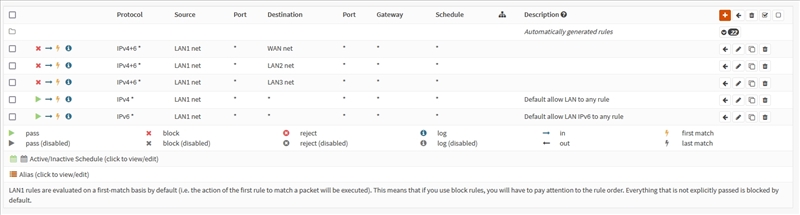

Au final j'ai opté pour quelque chose dans ce style :

Et ça fonctionne bien. Les machines clientes sur LAN1 peuvent envoyer des requête sur Internet grâce aux règles "ANY", mais ne peuvent pas le faire ni sur le WAN du FW/LAN du routeur/modem FAI ainsi que vers les autres LAN. Évidement, ça marche aussi en utilisant comme destination directement les autres sous-réseaux.

Je le poste au cas où ça puisse aider dans le futur

Anonymous Coward a écrit :

Si ton réseau A est en 192.168.0.0/24 et ton réseau B est en 192.168.1.0/24 , tu mets une règle sur chaque interface de type LAN qui bloque le trafic sortant vers 192.168.0.0/23 ou encore vers tout 192.168.0.0/16 .

|

Pour empêcher tous ce qui serait en 192.168.x.0 quelques soit le sous-réseau/masque ? J'essayerais voir si ça permet de bloquer en WAN aussi ... si ça peut faire moins de règles que ce que j'ai fait.

Message édité par Antionn le 05-05-2024 à 22:04:23

---------------

Mon topic achat // [TU] Radeon Software // [TU] AMD RDNA2 - RX6x00