Oui, il faudrait désinstaller les 2 dont je parlais précédemment et mettre au moins un antivirus gratuit comme Avast ou Avira.

Non, pas moyen pour l'instant de récupérer les documents cryptés mais garde-les sous le coude, il y aura peut-être un jour un outil pour les décrypter.

Le PC est propre, on peut finaliser la maintenance malware.

==> Quelques conseils de prudence et de vigilance :

- Ne télécharger pas de programmes sur des sites douteux et sur certains sites revendeurs comme 01.net, Softonic, BrotherSoft, ces sites utilisent leur propre installateur et rajoutent pendant l'installation des programmes indésirables LPI/PUP (toolbars, adwares, spywares, hijackers).

- Préférer les téléchargements chez l'éditeur du programme (le site officiel).

- Lors de l'installation d'un programme, lire attentivement ce qui est proposé, choisir l'installation personnalisée ou avancée et décocher les programmes additionnels inutiles ou cliquer sur Skip (Passer).

- Filtrer les publicités malicieuses (malvertising) qui peuvent installer des malwares à l'aide du programme Adblock Plus.

Pour chaque navigateur internet concerné, copier l'adresse du lien qui se trouve ci-dessous (en faisant un

clic droit de la souris + copier l'adresse du lien), ouvrez le navigateur et collez le lien dans la barre

d'adresse (clic droit + coller). Installer ensuite Adblock Plus.

- pour Internet Explorer

- pour Mozilla

- pour Google Chrome

- pour Opéra

- Attention aux fausses mises à jour, plugins et faux codecs qui sont proposés notamment sur des sites de jeux, de streaming ou de charmes, ceux-ci installent aussi des malwares.

- Au niveau des mails et des réseaux sociaux, n'ouvrez pas des pièces jointes et ne cliquer pas sur des liens dans des messages douteux, ceux-ci pourraient être piégés.

- Cracks: refuser de télécharger et d'utiliser illégalement des œuvres protégés par un copyright (non libre de droits). En plus d’être passible de sanctions vis-à-vis de la loi et d'Hadopi, ces œuvres piratées en provenance du réseau du P2P, du Direct Down Load ou par tout autre biais sont la source des infections les plus dangereuses.

- Scanner (analyser) régulièrement son PC avec son antivirus résident et vérifier que la base de signatures virales est bien à jour afin de détecter les derniers malwares présents sur le net.

- Vacciner ses supports amovibles externes (clés Usb, disques dur externes, cartes mémoire, Ipod, MP3…) à l'aide du programme UsbFix car beaucoup d'infections se propagent par ce biais.

- Sauvegarder sur un disque dur externe vos données personnelles (documents, images, vidéo, musiques) au cas où une panne sérieuse arriverait et empêcherait le PC de redémarrer, ou qu'un malware supprime ou crypte de façon irréversible ces données (sauvegarder sur un disque dur externe non connecté en permanence au PC).

==> Mises à jour de sécurité :

Il est important de mettre à jour tous ses programmes et en particulier le système d'exploitation Windows, les navigateurs internet, Adobe Flash Player, Adobe Reader et Java, ces programmes étant les plus attaqués par des exploits qui installent automatiquement des malwares (infection dés la simple visite d'un site web, ouverture d'une pièce jointe, d'un lien,...).

L'installation des dernières mises à jour permettent ainsi de sécuriser le PC et de combler les failles par lesquelles les malwares entrent et se développent (explications détaillées dans la rubrique Compléments d'informations).

1- Vérification et mises à jour du système d'exploitation Windows:

- Pour Windows Vista, 7 et 8 : se rendre dans le Panneau de configuration\Système et sécurité\Windows Update\ et sélectionner Rechercher des mises à jour.

2- Vérification et mises à jour des navigateurs internet :

- Pour Internet Explorer et Microsoft Edge: les mises à jour se font en même temps que celles du système d'exploitation.

- Pour Mozilla : cliquer sur le menu Mozilla représenté par 3 barres (en haut à droite du programme). Cliquez sur "?", puis “ à propos de Mozilla“.

3- Adobe Reader DC: N'est pas à jour, c'est une faille de sécurité importante.

- Désinstaller la version actuelle via le panneau de configuration / Programmes / Désinstaller un programme.

- Télécharger et installer la nouvelle version d'Adobe Reader => Site Adobe Reader

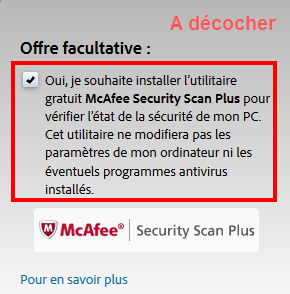

Ne pas oublier avant le téléchargement de décocher la case proposant le sponsor McAfee dans les offres facultatives, ce programme ne sert à rien.

4- Adobe Flash Player : OK.

5- Java : la version de java installée sur ton ordinateur n'est pas à jour:

- Désinstaller l'ancienne ou les anciennes versions de Java via le panneau de configuration / Programmes / Désinstaller un programme.

- Télécharger et installer la nouvelle version => site de java (cliquer sur téléchargement gratuit de java).

==> Nettoyage complémentaire :

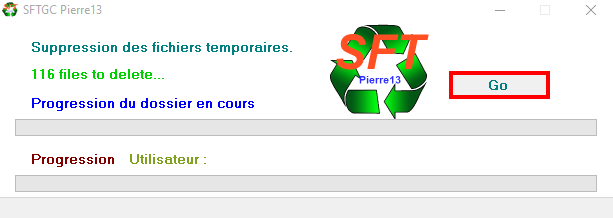

1- SFTGC de Pierre13 – Nettoyage des fichiers temporaires :

- Lancer le programme en faisant un double clic gauche de la souris sur le fichier SFTGC.

- Le logiciel s'initialise puis s'ouvre.

- Cliquer alors sur le bouton Go pour supprimer les fichiers temporaires inutiles et attendre la fin du nettoyage.

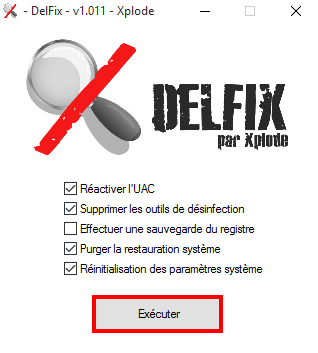

2- DelFix de Xplode

Cet outil va permettre d'une part de supprimer tous les outils de désinfection utilisés lors du nettoyage de

l'ordinateur et d'autre part de purger la restauration système. La purge de la restauration système est importante, elle permet de supprimer tous les points de restauration potentiellement infectés et de créer un nouveau point de restauration exempt de nuisible.

- Télécharger DelFix de Xplode sur le bureau.

- Lancer le programme en faisant un double clic gauche de la souris sur le fichier DelFix.

- Cocher toutes les cases comme indiquer sur l'image ci dessous.

- Cliquer sur Exécuter.

==> Complément d'informations :

Bonne journée.

Message édité par monk521 le 16-03-2016 à 15:55:56